防火墙和入侵检测系统(IDS)都是网络安全防护体系的重要组成部分,二者分工不同又紧密协作,共同构建网络安全防线。明确它们的关系及能否互相替代,对搭建完善的安全防护体系很有必要。

一、防火墙与入侵检测系统的核心关系

(一)功能互补,形成防御闭环

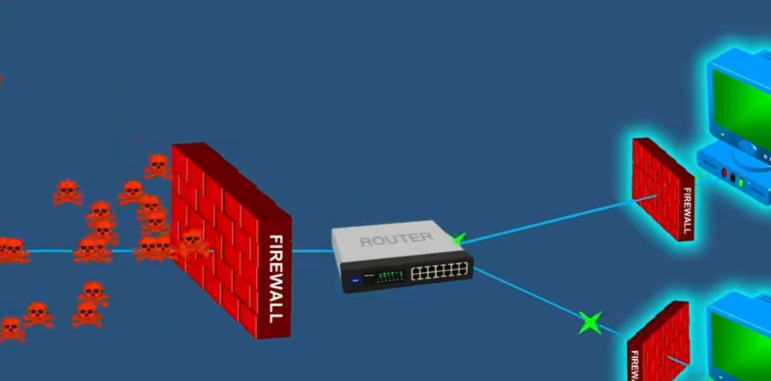

防火墙是网络边界的 “守门人”,主要通过预设规则控制流量进出,属于 “主动防御”;入侵检测系统则是 “监控者”,专注于发现网络中的异常行为和攻击痕迹,属于 “被动检测”。二者结合可形成 “防御 - 检测 - 响应” 的闭环:

防火墙阻挡已知威胁(如禁止高危端口访问),IDS 则监控绕过防火墙的潜在攻击(如伪装在正常流量中的恶意代码);

当 IDS 检测到异常时(如端口扫描、SQL 注入尝试),可联动防火墙更新规则,临时封禁攻击源 IP,实现动态防御。

例如,防火墙默认开放 80 端口允许网页访问,IDS 则实时监控该端口的流量,一旦发现包含 SQL 注入特征的请求,立即告警并通知防火墙阻断该来源 IP。

(二)技术原理的协同性

防火墙基于 “规则匹配” 判断流量合法性,依赖 IP、端口、协议等静态特征;IDS 则通过 “特征识别 + 行为分析” 发现威胁,既能识别已知攻击的特征码,也能通过异常行为(如短时间内大量连接请求)发现未知威胁。二者技术原理的差异使其能覆盖不同的安全场景:

防火墙拦截明显违反规则的流量(如来自黑名单 IP 的连接);

IDS 深入分析合规流量中的潜在风险(如正常 IP 发送的异常数据包)。

二、防火墙与入侵检测系统不能互相替代

(一)防火墙无法替代 IDS 的核心原因

缺乏深度检测能力:防火墙仅判断流量是否符合规则,无法解析数据包内容,难以识别应用层攻击(如隐藏在 HTTPS 流量中的木马、针对 Web 应用的漏洞利用)。例如,黑客通过 80 端口发送含恶意代码的 HTTP 请求,防火墙会允许其通过,而 IDS 能检测出代码异常并告警。

不具备事后追溯能力:防火墙主要负责实时拦截,日志记录简单,无法提供攻击细节(如攻击类型、 payload 内容);IDS 则详细记录攻击过程,为事后分析、漏洞修复提供依据。

对内部威胁防控不足:防火墙重点防护外部网络,对内部发起的攻击(如员工滥用权限)管控较弱;IDS 可监控内网流量,发现异常访问(如普通员工尝试登录数据库服务器)。

(二)IDS 无法替代防火墙的核心原因

不具备主动拦截能力:传统 IDS 仅能检测和告警,无法直接阻断攻击流量,若依赖人工响应,可能错过防御时机;即使是具备阻断功能的入侵防御系统(IPS),其拦截能力也不如防火墙全面(如无法精细化控制端口和 IP 访问)。

性能限制不适合做边界防护:IDS 需深度解析数据包,对高带宽场景(如 GB 级流量)处理效率较低,若作为边界防护设备,可能导致网络延迟;防火墙则采用专用芯片处理流量,性能更适合边界管控。

缺乏基础访问控制功能:IDS 无法像防火墙那样设置长期有效的访问规则(如 “禁止所有外部 IP 访问内网服务器”),难以承担网络边界的基础防护职责。

三、合理搭配发挥协同价值

中小型网络:可选择集成 IDS 功能的下一代防火墙,在边界防护的同时实现基础攻击检测,兼顾成本与防护效果。

中大型网络:建议采用 “防火墙 + 独立 IDS/IPS” 架构:防火墙部署在网络出口,负责基础访问控制;IDS/IPS 部署在核心网段(如服务器区、内网关键节点),深度检测异常流量,二者通过联动机制共享威胁信息。

重点场景强化:在数据库服务器、核心应用前部署 IDS,监控针对性攻击;在防火墙规则中加入 IDS 发现的高危 IP 和端口,提升拦截精准度。

防火墙和 IDS 是网络安全防护的 “左膀右臂”,前者负责 “守门”,后者负责 “监控”,各自承担不可替代的角色。只有将二者结合,才能构建既能阻挡已知威胁,又能发现潜在风险的立体防护体系,应对日益复杂的网络安全挑战。